pfSense 2.3 防火牆基本設定(五) - Create Alias and NAT port forward

建立防火牆有時不僅僅是為了讓Private LAN上的主機可以對外透過WAN Port連線至Internet,有時也會有需要將Private LAN上主機的Service提供給Internet的Clients連線,像是常見的架設WWW服務等,接下來就針對將微軟Internet Information Server的WWW服務以及遠端桌面服務建立NAT Port Forward進行Step-by-Step的設定與功能測試。

首先我們為這一台預計提供WWW服務以及遠端桌面服務的主機建立一個別名(Alias),建立別名主要的目的就是為了簡化管理,詳細的說明可參考原廠文件連結。

- 點選"Firewall"下的"Alias"

- 填寫以下個欄位,完成以後按下 "SAVE"

- 按下 "Apply Changes"

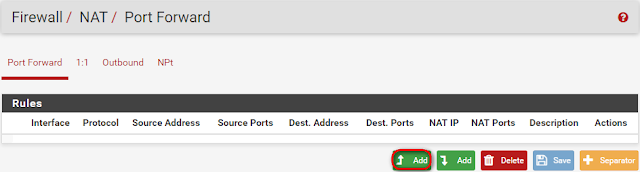

接續進行NAT Port Forward的設定:

- 點選"Firewall"下的"NAT"

- 點選"Add"

- 在"Destination port range"中選取"HTTP, 同時在"Redirect target IP"內輸入要被轉送的IP位置,也可使用之前已經定義好的主機別名;在這裡用的就是已經定義好的主機別名。

- 在"Redirect target port"中選擇"HTTP", Description欄位可以用來填寫說明, 完成後按下"SAVE"

- 按下 "Apply Changes"

- 如此便建立好了NAT埠轉送(NAT Port Forward),但實際測試卻會發現無法自模擬的WAN端IP位址(192.168.50.50:80)連接至 LAN(192.168.11.100:80)端位址!

主要的原因是我們所模擬的WAN端位置是屬於RFC1918所定義的私有網路,而被RFC1918所定義的網路正常會被pfSense的WAN端的預設規則"Block private network"所阻擋,因此需要解除該規則後上述測試才能正常運作。

- 選擇"Firewall"下的"Rules"

- 選取"WAN",剛剛設定的"NAT Redirect WWW to Win2016STD"已經確實被建立。點選"Block private network"

- 將"Interfaces / WAN"頁面捲動至最下方, 取消勾選"Block private networks and loopback addresses", 按下"SAVE"

- 點選 "Apply Changes"

- 重新選取"Firewall"下的"Rules"

- 原本存在的"Block private networks"規則已經消失

- 再次使用Web Browser連線至192.168.50.60,這次已能夠正常連線至LAN Interface端Win2016STD上的IIS頁面

- 再以相同方式建立Port Forward規則,這次選取"MS RDP"協定, 完成後按下"SAVE"

- 再次按下"Apply Changes"

- 開啟遠端桌面連線,指定192.168.50.60並按下連線

- 輸入認證資訊後按下"確定"

- 成功登入防火牆後端區網內的遠端桌面主機

以上主要是說明設定的流程,在實際的網路環境中不建議直接把LAN區網內的主機經由NAT Port Forward來讓Internet上的Client可以直接存取,通常需要規劃DMZ(非軍事區)並且把這一些需要提供給Internet Clients存取的主機獨立到和LAN區網不同的網段之中,並且在DMZ和LAN之間在建立防火牆進行第二道阻隔,可避免直接將LAN區網中的主機暴露在Internet上,避免遭駭入時會讓整個LAN區網陷入危險。

Nice post thank you Derek

回覆刪除